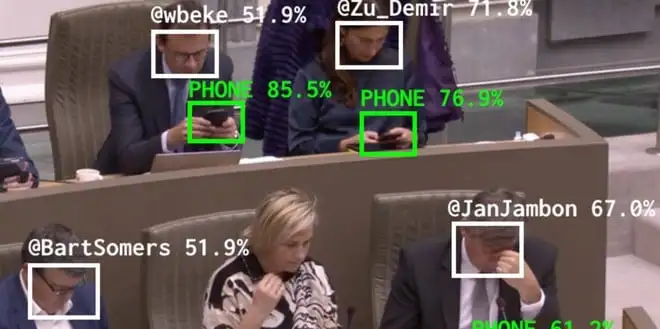

Le telecamere intrinsecamente più "deboli" sono anche le più diffuse: le videocamere HTTP usano infatti tecnologie "standard" e sono le più comuni in case e uffici. Alcune sono totalmente prive di "barriere" e potenzialmente esposte online, altre richiedono un'autenticazione per l'accesso ma, sottolineano i ricercatori, con delle API ad hoc, se non si può ottenere il flusso video live a causa della barriera all'ingresso che protegge il flusso in tempo reale, si possono comunque ricavare degli screenshot di quanto inquadra l'occhio elettronico del dispositivo. Poi ci sono le videocamere RTSP che di norma sono usate in sistemi professionali: per un malintenzionato è più difficile introdursi ma con qualche fatica in più si possono comunque ottenere degli screenshot.

Secondo Bitsight, sono più di 40mila le telecamere esposte nel mondo, di cui 14mila negli USA e un migliaio tra Germania, Russia e Italia. Stati Uniti, California e Texas sono gli stati con la maggiore esposizione, ovvero con il numero più alto di dispositivi vulnerabili rilevati. Il 79% dei dispositivi esposti appartiene al settore delle telecomunicazioni, in gran parte a causa di IP residenziali. Gli hacker, segnalano i ricercatori, sono molto attivi nei forum del dark web per cercare queste telecamere che possono essere sfruttate per introdursi nelle reti aziendali o creare delle botnet (reti di dispositivi infettati da un "ariete", un bot, che può essere controllato a distanza per gli scopi più vari).

Sonda radio GIRO: svelerà l’interno degli esopianeti grazie alla gravità

Sonda radio GIRO: svelerà l’interno degli esopianeti grazie alla gravità